ETG 본사 협회장인 Martin 씨는 EtherCAT은 다양한 특성으로 인해 해킹이 어렵다고 강조하고, EtherCAT은 내재적으로 사이버 보안에 대해서 보호되고 있다고 역설했다.

ETG Office Korea가 6월 5일, 포포인츠 바이 쉐라톤 서울 구로 호텔에서 ‘제14회 ETGMemberMeeting Korea’를 개최했다.

ETG는 산업용 네트워크 분야에서 가장 큰 조직이자 세계 최대 필드버스 단체다. 실시간성과 정밀성, 확장성을 특징으로 하며, 이를 기반으로 반도체를 비롯한, 디스플레이, 배터리 분야에서 활발하게 도입되고 있다

이번 행사에서는 새로운 EtherCAT 어플리케이션 사례, 산업용 이더넷 시장 및 EtherCAT 기술 업데이트와 국내 회원사의 EtherCAT 적용 사례 등 다양한 정보가 공유됐다.

특히, 이번 행사를 위해 방한한 ETG 본사 협회장인 Martin 씨는 발표를 통해, EU가 발효한 사이버복원력법( CRA )에 대해 제조기업들의 대비가 필요하다고 강조하고, 회원사들이 제조기업들에게 가장 큰 도전과제가 되고 있는 사이버복원력법에 대응할 수 있도록 ETG가 어떻게 지원하는지에 대해 설명했다.

이와 함께 EtherCAT은 다양한 특성으로 인해 해킹이 어렵다고 강조하고, EtherCAT은 단순히 강건성이 높다기보다는 내재적으로 사이버 보안에 대해서 보호되고 있다고 역설했다.

ETG Korea 유기석 대표는 환영사를 통해, “ETG는 산업용 네트워크 분야에서 가장 큰 조직이자 세계 최대 필드버스 단체”라고 피력했다.

첫 번째 발표자로 나선 Martin Rostan ETG 본사 협회장은 ETG(EtherCAT Technology Group) 시장 상황에 대해 설명하고, 핫 토픽으로 부상하고 있는 CRA(Cyber Resiliance Act,사이버복원력법)가 한국기업들에게 어떤 영향을 미칠 것인지에 대해 설명했다.

총 6대륙 77개국이 ETG에 참여, 진정한 글로벌 조직으로 안정적인 성장세 유지

ETG 회원사는 올해 5월 중순 현재 기준으로 8305개다. 작년에 튀니지와 필리핀이 ETG에 가입하면서, 총 6대륙 77개국이 ETG에 참여를 하고 있다.

ETG는 안정적인 성장세를 보이고 있으며, 한국은 약간 포화상태라고 할 수 있다. 그러나 전 세계적으로 아직까지 성장 여지가 있다. 지난 12개월간의 성장세를 보면, 2014년부터 1년마다 400개사의 새로운 회원사가 생겨나고 있다. 지난 12개월간에는 550여 회원사가 새롭게 가입을 했다.

이것은 드라이브 업체, 컨트롤 업체 등 EtherCAT 기술로 사업을 이끌 수 있는 업체가 많다는 것을 의미한다.

ETG는 유럽에서 시작되어 전 세계적인 단체가 됐다. 그러나 작년 8월부터 유럽 회원사보다 아시아 회원사가 더 많아졌다. EtherCAT이 유럽보다 아시아지역에서 더 빠르게 성장하고 있다는 것을 보여주고 있다.

미국은 14%에서 정체가 되어 있는데, 회원수만 놓고 보면 꽤 크다. ETG가 진정한 글로벌한 조직이 된 것을 알 수 있다.

아시아에는 3500 여 개 회원이 있다. 중국이 가장 큰 비중을 차지하고 있고, 한국은 5월 15일 이후, 554개 회원사가 가입되어 있다.

ETG는 2020년 이후부터 상당한 성장을 보였는데, 이것은 반도체 공급위기가 있었던 시점과 맞물린다. 반도체 부족은 많은 유저들이 단일 공급업체 체계는 문제가 있다는 것을 인식하고, EtherCAT으로 상당수가 돌아섰다. 반도체 부족문제는 산업계에 전체적으로 큰 위기였지만, 동시에 EtherCAT에 있어서는 부스팅 역할을 했다. 많은 기업들이 시장의 주도적인 기술로 옮겨가게 된 결과다.

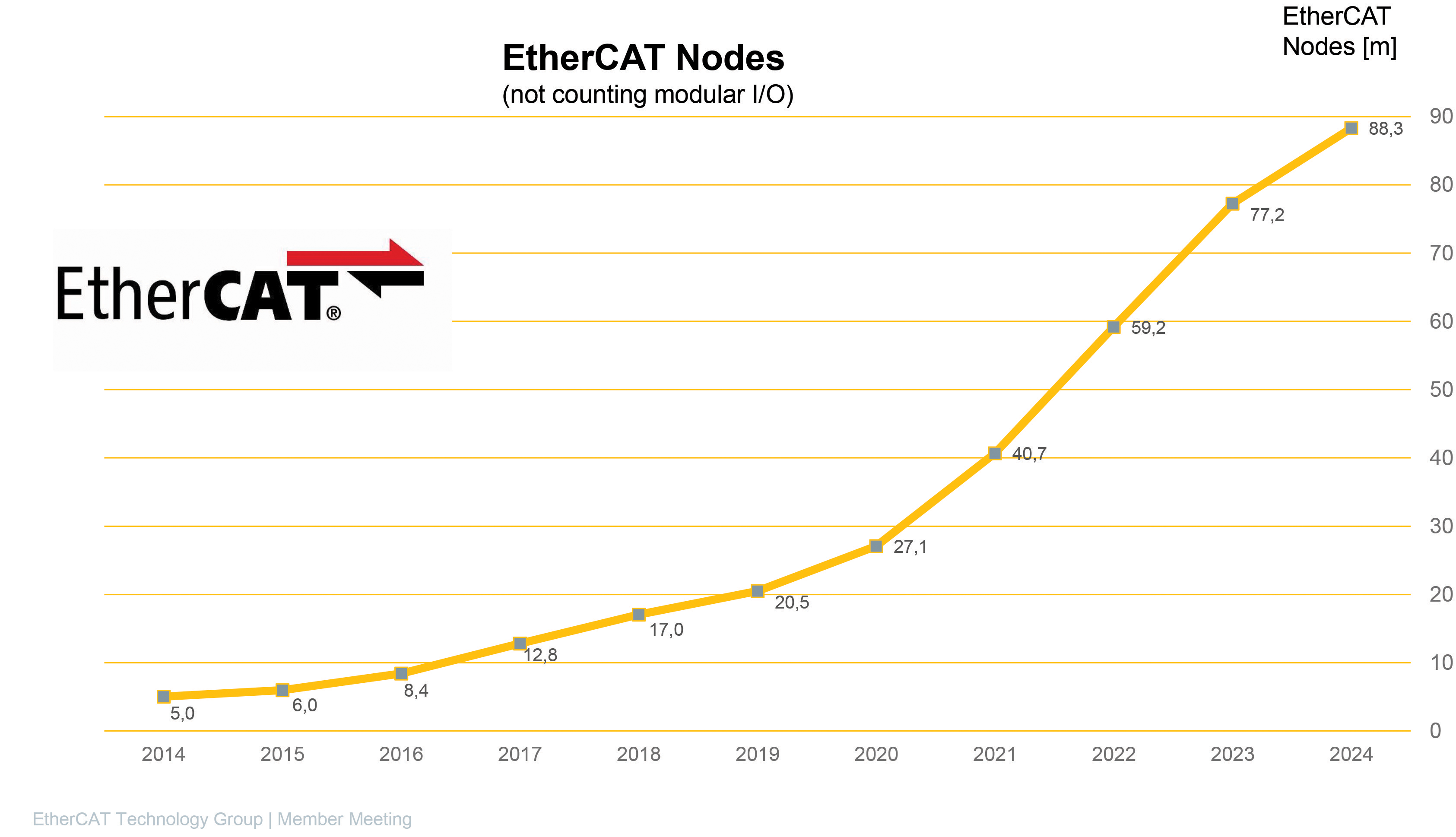

전 세계적으로 약 8,800만 개의 EtherCAT 노드가 필드에 존재...산업용 이더넷 기술의 리더로서 위치

EtherCAT 노드수가 빠르게 증가하고 있다. 2024년을 기준으로 할 때 전 세계적으로 약 8,800만 개의 EtherCAT 노드가 필드에 존재한다. 최근 몇 년간의 성장 속도는 현재의 경제 상황과 칩 과잉 재고의 여파로 인해 지속될 수 없었지만, 결과는 여전히 인상적이었다. 2024년에는 새로운 1,100만 개의 노드가 추가되며, 어려운 시장 환경에서도 매우 만족스러운 결과를 보여주었다. 이로써 EtherCAT은 산업용 이더넷 기술의 리더로서 위치하고 있다. EtherCAT 노드 수치는 실제 칩 판매량을 기반으로 한다.

EtherCAT 노드. @ EtherCAT Technology Group

ETG는 한국뿐만 아니라 전 세계적으로 세미나를 진행하고 있다. 지난해 51개국에서 EtherCAT 세미나가 진행됐다.

프로세스 업계에서 EtherCAT 도입이 더딘데, 이는 프로세스 업계에서는 기계를 오래 사용하기 때문이다. BASF 직원에 의하면 바스프 공장에서 사용하는 기계의 평균년수가 38년이다. 즉 수십년을 계획해서 장비를 매입하여 사용을 하기 때문에 EtherCAT 도입속도가 늦어지는 결과를 가져오고 있다.

ETG는 앞으로도 세미나를 개최하고 전시회에 참가할 예정이다. 이스라엘, 브라질, 중국에서 지속적으로 활동할 계획이며, 올해는 유럽에서 6월에서 7월에 플러그테스트가 개최될 예정이다.

XTS 2개를 사용해 시간당 2만5천 개 캡을 처리하는 Tetra Pak의 고속 포장기

이어서 새로운 EtherCAT 어플리케이션 4가지가 소개됐다.

첫 번째는 이태리의 포장기계 업체인 테트라팩(Tetra Pak)의 엄청난 고속 포장기 사례다.

테트라팩은 몇 년마다 한 번씩 위에 달린 플라스틱을 열 때 돌려서 열 수 있게끔 하는 포장기계를 제조하기도 한다. 그런데 여기에서 어려운 것은 그 자체를 접합해야 되고, 접착제를 순환형으로 해서 적용을 해야 된다는 것이다. 테트라팩은 이 기계를 개발하면서 Beckhoff의 지능형 이송 시스템인 XTS 2대를 사용했는데, XTS 2대를 합침으로써 순환형의 동작을 구현할 수 있게 됐다. XTS는 EtherCAT을 기반으로 한다. 이 테트라팩에는 여러 개의 EtherCAT 네트워크가 적용되어 있다. 테트라팩에서는 이것을 ‘마법의 머신’이라고 부른다. 이전에 시간당 9천 개 캡을 수행했던 기계가 이제는 시간당 2만5천 개 캡을 처리할 수 있게 됐기 때문이다.

시간당 2만5천 개 캡을 처리할 수 있는 TetraPak의 고속 포장기계. @ EtherCAT Technology Group

또 한 가지 흥미로운 사례는 EtherCAT 로봇을 사용해서 영화를 제작하는 헝가리 부다페스트 Rocket Lab이라는 곳이다.

폭발 현장까지 3가지를 장면을 오버레이해서, 배우가 폭탄이 폭발하는 현장에 뛰어드는 모습이 구현 가능한데, 여기에서 로봇의 움직임은 배우를 따라서 트랙을 따라서 움직이게 된다. 따라서 로봇의 동작 자체가 매우 정밀하게 동기화돼야 한다. 각각의 카메라의 셔터에 맞춰서 동기화를 해야 되고, 그렇지 않은 경우에는 고스팅 효과라는 것이 발생하기 때문에 문제가 된다. 그래서 같은 것을 3번 촬영하고 매번 카메라는 정확하게 로봇의 위치와 맞게 정밀하게 위치를 선정해야 한다. 그래서 여기에서는 내부의 동기화, 외부의 동기화를 위해서 카메라 셔터와 EtherCAT의 분산 클럭을 활용했다. 여기에서의 스트링 자체는 IO로 트리거가 되고, EtherCAT을 날아다니는 카메라용으로도 사용을 했다. 여러 개의 로봇을 동기화하는데도 EtherCAT 기술이 사용되고 있는 사례다.

다음은 세계기록의 한 사례다. 이전에 로봇이 미쓰비시에서 350밀리세컨드에 루빅스 큐브(Rubik’s Cube) 를 맞췄던 세계기록이 있었다. 그런데 미국의 퍼듀 대학교 몇몇 학생이 이 기록을 경신을 했다. EtherCAT 덕분에 18개의 동기화된 고가속도 모션(각각 5~6밀리초)을 정밀하게 조정하여, 103밀리초 만에 루빅 큐브를 맞췄다. 고속이라 루빅스 큐브가 다 분해될 수 있기 때문에, 이렇게 빠른 속도에 이것이 맞춰질 수 있도록 강건한 루빅스 큐브를 재설계해야 했다. 5~6밀리초마다 18번을 돌리게 되고, 그래서 첫 번째가 맞추기 전에도 빠르게 돌 수 있도록 해야 했던 것인데, 이런 큐브 자체의 유연한 새로운 설계를 통해서 루빅 큐브 맞추는 시간에서 세계기록 경신을 했던 사례다.

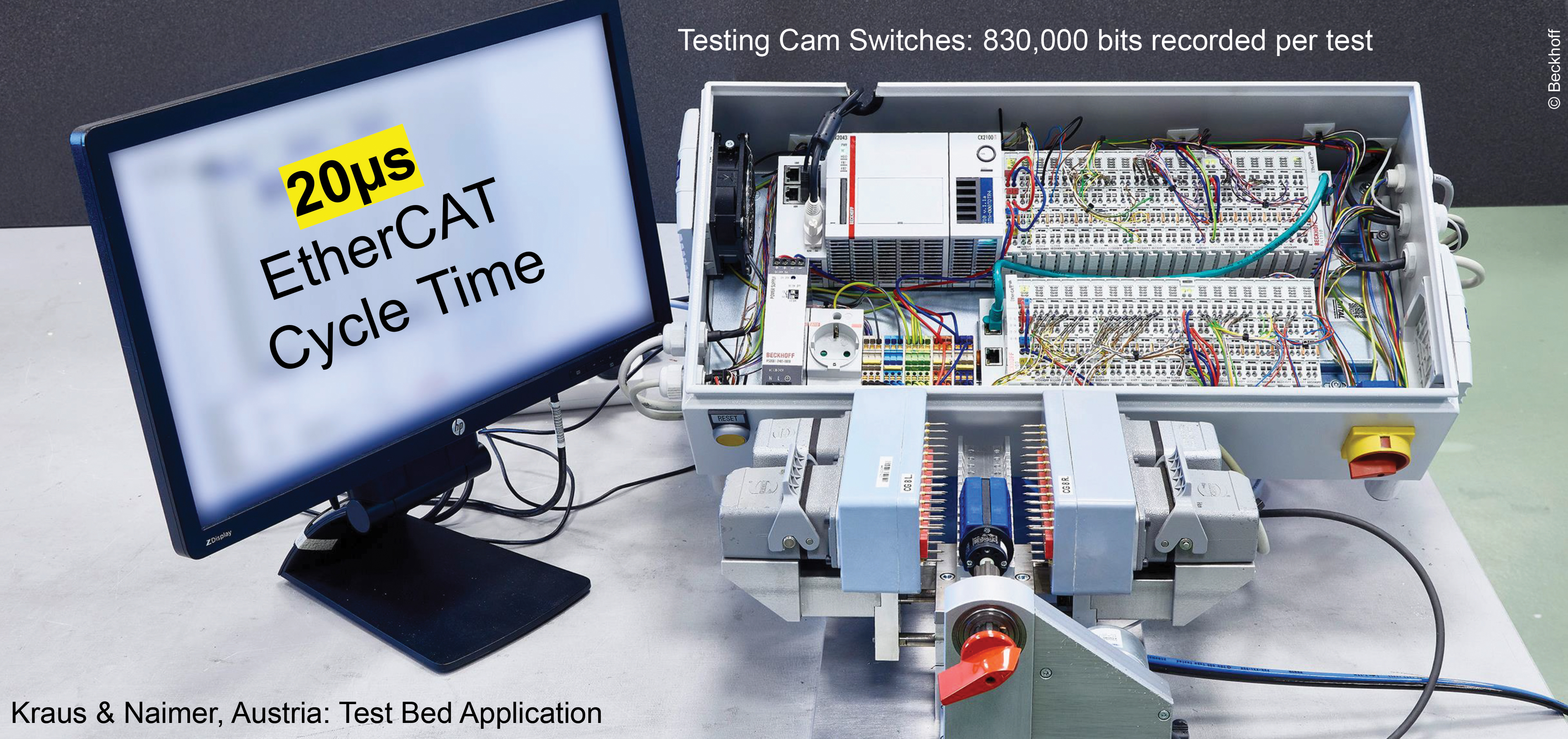

테스트 당 830,000 비트를 기록한 캠 스위치 테스트, EtherCAT으로 사이클 타임을 20μs로 줄여

또 한 가지 새로운 EtherCAT 어플리케이션은 오스트리아의 raus & Naimer 사례다.

여기에서 했던 것은 EtherCAT 사이클 타임을 20마이크로초로 돌리는 캠 스위치(Cam Switches) 테스트다. 캠 스위치를 한 번 돌릴 때마다 대략 테스트하는데 1초 정도 필요하고 그 과정에서 83만 비트를 창출하게 되는데, 큰 캠은 1초에 3억 비트를 생성하게 된다. 그리고 여기에서는 아웃풋 자체를 촉진해서 동기화해야 하는 작업도 수반이 되는데, 이것을 가장 잘 할 수 있는 방법이 사이클 타임을 줄이는 것이었다. 그래서 EtherCAT의 사이클 타임을 20μs으로 줄였고, PLC 사이클 타임도 마찬가지로 20마이크로초다.

EtherCAT으로 사이클 타임을 20마이크로초로 줄인 캠 스위치를 테스트하는 사례. @EtherCAT Technology Group

내년부터 단계적으로 시행되는 사이버복원력법(CRA)에 기업들의 대비가 필요

이어, 이번 행사의 핵심적인 주제인 사이버보안에 대한 발표가 이어졌다. 특히 EU의 사이버복원력법(Cyber Resilience Act, CRA)에 대한 집중적인 설명이 진행됐다.

사이버복원력법은 적용대상도 광범위해서 소프트웨어가 들어간 거의 모든 제품이 해당된다. 설치형 보안 소프트웨어뿐만 아니라, 스마트기기, 가전제품, 자동차용 소프트웨어, 게임은 물론이고, 온라인 서비스, IOT 서비스, SaaS(서비스형 소프트웨어) 형태의 서비스도 포함된다. 하드웨어와 소프트웨어가 결합된 형태의 거의 대부분의 제품이나 서비스에 적용되는 것이다.

사이버보안을 모든 디바이스에 추가해야 하는 시기가 이제 2년밖에 남지 않았다. 인터페이스가 있는 디바이스라면 모든 디바이스에 사이버보안이 추가가 돼야 한다. 밸브에도 포함되어 있고, 네트워크에 연결되어 있는 세탁기도 마찬가지다. 디지털이고 네트워크 인터페이스가 포함되어 있다면, 사이버보안 조치가 반드시 포함되어야 한다. 이것이 제조기업들에게 가장 큰 도전과제로 다가오고 있다. 따라서 Martin 협회장은 내년부터 단계적으로 시행되는 사이버복원력법에 기업들의 대비가 필요하다고 강조했다.

이와 관련해 마틴 회장은 EtherCAT이 이런 추세에 어떻게 대응하고 있는지, 사이버보안에 관해서 어떤 입장인지 설명했다.

CRA는 EU가 작년 12월에 통과시킨 법으로, 이 법의 목적은 유럽에서 사용되는 제품의 사이버보안을 향상하는 것이다. 한국에서 이 법을 얘기하는 데는 두 가지 이유가 있다.

기업이 제품을 유럽에 수출하거나 어떤 부품을 샀던 머신빌더가 제품을 유럽으로 수출한다고 할 경우, 한국기업에도 이 법이 적용된다. CE마크가 있어야만 유럽에서 제품을 사용할 수 있고, 이 CE인증은 사이버복원력법을 충족시켜야만 받을 수 있다.

또 한 가지 이유는 EU에서 이것을 통과시켰지만, 일본이나 미국, 다른 국가에서도 유사한 법이 통과될 가능성이 높다. 비슷한 규제나 법안이 다른 시장에서도 도입될 가능성이 높기 때문에, 살펴볼 필요가 있고, 이 사이버복원력법은 피할래야 피할 수 없는 것이 현실이다.

이 법은 발효가 2027년 12월로, 3년 정도 남아있는 것처럼 보이기는 하지만, 사실 이 시한을 맞추는 것이 쉽지가 않다. 최초의 제품, 신제품이 아니라, 아주 오래된 제품이라도 시장에 출시하거나 판매를 하고자 한다면, 2027년 12월까지 해당되는 규정에 부합이 돼야 한다.

그리고 적절한 수준의 사이버보안을 보장해야 된다고 되어있다. 여기에서는 가능성이 아니라 리스크를 기반으로 해서 요건을 충족해야 된다고 언급하고 있는 것이 중요하다. 왜냐 하면 여기에서 말하는 리스크는 특정한 매트릭스를 통해서 산출하게 되는데, 어떤 공격이 발생할 가능성과 해당되는 공격의 영향이나 심각도의 산식으로 계산이 되기 때문이다. 그래서 만약에 어떤 사이버 공격이 있다고 했을 때 가능성은 높아도 그 심각도가 낮다면 위험점수가 낮다. 그런데 만약에 사이버 공격 중에서 엄청난 임팩트가 있고 발생 가능성은 낮다고 할 경우도 마찬가지로 위험점수가 낮게 나올 수 있는데, 여기에서 중요한 것은 어느 정도의 리스크냐는 것이다.

그리고 이 법은 제조업체의 경우에는 제품뿐만 아니라, 제품의 라이프사이클을 아우르는 규정이라고 볼 수 있다. 그래서 제품의 라이프사이클이 얼마나 긴 지를 생각해야 되는데, 보통 해당되는 제품의 내용연수에 관련돼서는 계속해서 업데이트 정보를 제공할 의무가 있다. 그래서 업데이트를 꾸준하게 해줘야 하고, 취약성 관련해서도 꾸준하게 보고를 하고, 어떤 사건이 발생했을 때도 보고를 해야 되고, 이 부분에 대해서 단기간 내에 그 해법도 함께 보고를 해야 한다. 어떤 사건이 발생을 했을 때, 주말을 포함해서 24시간 내에, 그리고 사건에 대한 대응은 72시간 이내에 해야 된다고 되어 있다.

그렇기 때문에 유럽시장에 출시하는 제품의 경우에는 사이버보안 전문가가 연중내내 일을 해야 된다. 준비를 해야 된다는 의미가 되는데, 이것은 엄청난 변화가 아닐 수 없다. 물론 간단하게 “우리는 서포트기간이 3년밖에 되지 않는다”고 얘기할 수 있겠지만, 경쟁사가 “우리는 10년 동안 서포트를 한다”고 하면 당연히 경쟁에서 뒤처질 수 있기 때문에, 지금 해당제품의 서포트하는 라이프사이클이 어떻게 되는지를 정하는 것이 정말로 중요하다고 할 수 있다. 따라서 AS 면에 있어서 다른 각도로 전환해야 한다는 의미가 되고, 제조기업뿐만 아니라 머신빌더, 즉 고객사도 마찬가지로 제품을 출시하는 것이기 때문에, 동일한 상황 속에서의 여건을 충족해야 한다.

ETG에서는 관련된 위원회의 전문가를 포진시켜서 제반의 준비 진행

그리고 이 사이버복원력법은 여러 가지 표준에 대해서 이야기 하는데, 이 표준은 ISO 표준이 아니라 유럽의 표준을 바탕으로 한다. 그래서 유럽의 표준화 기구의 표준을 충족해야 되는데, 올해 2월에 EU 집행위원회에서는 이 표준기구에 관련된 표준을 구성하도록 명령을 했다. 통일규격을 만들도록 명령을 내렸는데, 이 안이 내년 8월까지 나와야 된다고 마감일을 정하고 있고, 2026년 10월 그리고 2027년 10월까지 각각의 표준을 내놓도록 하고 있는데, 1년 내에 표준이 설계되는 사례는 거의 없다. 정말로 어려운 마감일을 지켜야 되는 상황이고, 해당되는 표준기구가 표준을 제정하게 되면 제조기업들이 제품을 2개월 내에 그 표준을 충족해야 되는데 이것은 거의 불가능하다.

또, 일부 제품들의 경우에 인증기구로부터 인증을 받아야 되는데, 해당되는 인증기구는 바로 인증을 할 때 이 표준에 나와 있는 기준을 바탕으로 인증을 해야 되는데, 이런 기준이 아직 나와 있지 않은 상황이다.

시한 면에 있어서 상당히 불가능해 보이는 것으로 평가되고 있는데, 이게 어떤 식으로 진행이 될 지 지금은 IEC에서 나와 있는 내용밖에 없기 때문에, 모두 다 이것을 벤치마크로 삼기를 바라는 마음에서, 현재 IEC 표준에만 의존하고 있는 상황이다.

IEC 62443은 산업자동화와 제어시스템을 위한 표준인데, 이것도 아직 완성되어있다고 볼 수 없다. 일부는 물론 공지가 되었지만 다른 쪽은 아직은 개념상으로만 남아있는데, 사실상 제조기업에게 있어서 중요한 3가지는 그래도 발표가 됐다. 하지만 이것이 여전히 유럽표준으로서는 아직은 적용되어 있지 않은 상황이고, 아직은 기안 중이라는 문제가 있다. 따라서 아직은 벤치마크를 알 수가 없다. IEC 표준이 유럽의 표준으로 전환이 됐을 때 어떤 모습일지는 모른다는 것이다.

그래서 ETG에서는 관련된 위원회의 전문가를 포진시켜서 1일 차부터 명확히 파악할 수 있도록하는 제반의 준비를 하고 있다.

IEC 표준에 관한 오해

그리고 IEC 표준에 관련돼서도 오해가 있는 것 같다. 모두가 사용하는 것이 이것밖에 없기 때문이다.

데이터 기밀성에 관련해서 IEC 표준에서는 제어시스템이 정보의 기밀성을 지키도록 보장을 해야 된다고 되어 있다. 여기에서 제어 시스템은 저장 중이든 전송 중이든 명시적 읽기 권한이 지원되는 정보의 기밀성을 보호하는 기능을 제공해야 된다고 나와 있는데, 여기서는 모든 데이터를 대상으로 하고 있지 않다.

CRA는 프로세스 데이터에 대한 암호화를 한다고 이야기를 하고 있는데 이것이 사실일까? 만약 프로세스 데이터가 해당되는 데이터 정의에 부합을 한다고 하면 그럴 것인데, 자세히 살펴보면 정보의 기밀성에서 봤을 때 이 정보의 보호라는 것 자체가 물리적인 수단에 의해서도 보장이 될 수 있다고 되어있다. 그리고 또 암호화는 그런 기법들을 통해서 할 수 있다고 되어있다. 암호화해야 한다고 나와 있는 것이 아니라, 여러 가지 방법을 통해서 이것을 할 수 있다고 되어있고, 암호화가 그중 하나라는 의미다.

그 외에도 암호화 관련된 근거에 대한 내용을 보자면 여기에서의 정보보호는 저장 중이건 전송 중이건 물리적 수단 내지는 구획화 암호화 등 다양한 기술을 통해 유지할 수 있고, 암호보호 방식의 선택은 보호대상 정보의 가치와 정보기밀성 침해시 결과, 정보의 기밀성이 요구되는 기간 그리고 제어시스템 운영체계 요구조건에 부합해야 한다는 내용이 나와 있다. 이것이 의미하는 바는 모든 것을 암호화해야 되는 것은 아니고, 그 정보가 갖고 있는 가치에 따라 그 수준은 달라져야 된다는 의미가 된다.

로봇 제조사라고 했을 때 만약 인증되지 않은 사람이 프로세스 데이터를 읽게 될 경우에는 이것이 어떨까? 프로세스 데이터가 로봇의 드라이브 명령어라고 할 때, 여기에 누가 접근을 한다면 당연히 문제가 될 수 있다. 왜냐 하면 로봇의 동작 자체를 리버스 엔지니어링할 수 있기 때문이다. 그래서 로봇의 동작과 관련돼서 할 수 있는 것 중의 하나로 로봇셀에 카메라를 설치한다면 사이버보안이 아니라 단지 로봇의 동작을 보고 신속하게 처리할 수 있는데, 이런 상황에서는 사이버보안에 대한 공격에 대처하기가 어렵다. 그래서 데이터가 갖고 있는 가치, 그리고 그 공격에 발생할 가능성 이것을 바탕으로 평가를 해야 된다는 것이다. 따라서 암호화 관련해서 CRA가 모든 경우에 있어서 암호화를 요구한다는 것은 잘못된 것이다.

그리고 리스크라는 것 자체가 디바이스가 아니라 어플리케이션에 따라 달라지는 것이 중요한 핵심사항인데, 여기 두 가지 사례가 있다.

산업용 세탁기를 예로 들어 보겠다. 인터넷에 연결되지 않은 에어갭은 사이버 위험이 없을 것이다. 그러나 수처리 시설이나 상수도처리시설은 당연히 리스크가 높을 것이다. 이것은 필수 인프라로서 어떤 경우에도 꼭 지켜야 되는 인프라다.

그리고 원자력발전소의 경우에는 SR(Self-Regulation, 자기규제)이 제로, 보안수준은 0이다. 어떤 경우에서도 접근통제가 이만큼 잘 되어있는 곳이 없기 때문이다. 여기에서는 사이버보안의 대응책이 아닌 다른 방법으로 지켜지고 있기 때문에, 여기에서는 시큐리티 레벨을 0으로 잡은 것이다.

그리고 여기에서 중요한 것은 과도한 조치는 오히려 역효과를 낳는다는 것이다. 꼭 필요한 정도의 사이버보안 관련 조치를 취해야 된다는 것이다. 보안장치가 너무 겹겹이 심한 경우에는 이것을 매번 일상적으로 해야 되는 사람의 입장에서는 이것을 우회할 수 있는 다른 것을 만들어서, 오히려 보안이 취약해질 수 있다. 안전장치가 너무나 불편하다 편의성이 떨어진다고 할 경우에는 이것을 우회할 수 있는 다른 방법을 찾아서 오히려 엄청난 취약성을 만들 수가 있다. 과도한 보안은 오히려 역효과를 낳을 수 있다.

사이버보안 때문에 모든 것이 더 복잡해질 수 있는데 복잡성이 사이버보안에 있어서 최대의 적이다. 더 많은 잠금장치를 둔다고 해서 능사는 아니라는 것이고, 리스크 기반의 접근법이 필요하다는 것이다. 그래서 임팩트, 가능성, 확률을 보는 것이 중요하다는 것이다. 어떤 대응장치의 경우에는 공격의 가능성과 공격의 심각도에 따라 결정을 해야 된다는 것이다.

그리고 이런 사이버보안의 복원력, 강건성이 가장 중요한데 여기에서 두 가지 차원에서 생각을 해야 한다.

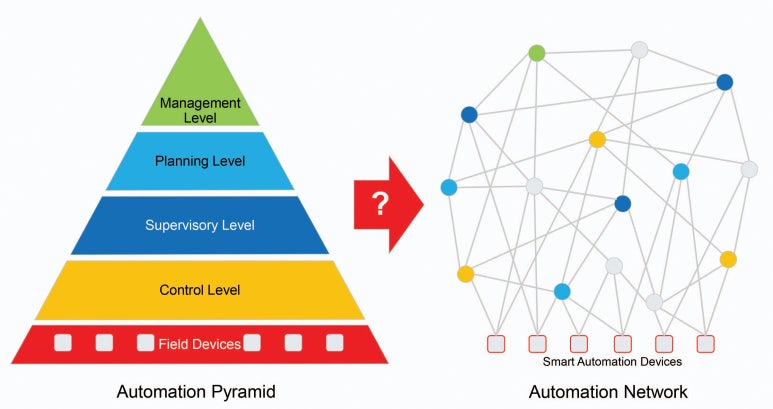

첫 번째는 많은 경우 간과되는 경우가 많이 있다. 오늘날 많이들 자동화 피라미드가 메쉬 네트워크로 바뀌는 것이 아닌가라고 이야기를 하고 있지만, 시스템 아키텍처도 정말로 중요하다. EtherCAT 입장에서는 컨트롤의 북과 남의 분리를 중요하게 생각하는데, 아랫단의 네트워크가 충분히 강건하다라고 할 경우에는 북쪽의 인터페이스 쪽만 지키고 보호하는 것으로도 충분할 수 있다.

그런데 메시 네트워크의 경우에는 모든 디바이스를 일일이 다 점검하고 보장을 해야 되는데 그 과정이 훨씬 더 복잡한 것이 사실이다. ETG는 피라미드 네트워크가 맞다고 생각하고 있고, 이 피라미드 접근법이 수천년 동안 유효했던 것이기 때문에 쉽게 메쉬로 바꾸는 것은 아니라고 생각한다.

EtherCAT은 위계질서가 분명한 아키텍처를 사용하고 있기 때문에 공격면적이 훨씬 줄어들게 된다. @ EtherCAT Technology Group

사이버보안이 중요하지 않다는 것은 결코 아니다. 공격 가능한 지의 여부는 어느 정도의 노력을 들이느냐에 따라서 다른데, 만약에 무제한의 자원과 노력, 시간이 있다고 한다면 사실 공격이 가능하다. 그러나 만약 자원이 없을 경우, 그리고 다른 사람보다 훨씬 더 보호가 되어 있는 상황이라면 그 정도까지 필요하지 않을 수 있다. 공격당할 가능성이 확연히 낮아지기 때문이다.

그리고 리스크 기반의 분석이 중요하다. 사이보보안 전문가들은 보통 IT 경력을 가지고 있다. 그리고 이런 사람들은 보통 실제로 리스크를 보기 전에 대응책을 먼저 생각한다. 가용성이나 강건성이 중요하다고 해서 데이터 무결성이라든지 인증절차, 기밀성 관련된 절차, 암호화 인증, 이 모든 노력들이 필요하다고 얘기하는 경우가 많다. 하지만 이것은 어떻게 보면 전기차를 스모크 테스트하는 것과 비슷하다.

EtherCAT은 다른 기술이다. 이것을 단지 산업용 기술, 스위치 기반의 기술로 봐서는 안 된다. 워낙 다른 것이기 때문이다.

그리고 바이러스 같은 경우, IP가 있어야만 이동이 가능하다. 다음 라우터에 가기 위해서는 IP가 없다면 불가능하다. 그런데 EtherCAT은 바로 이더넷 프레임에 그대로 내장이 되어있다. 또 EtherCAT 헤더도 특별하게 구비가 되어있기 때문에, 다른 통신 방법들을 식별할 수가 있고, 또 칩의 설계방식은 EtherCAT 프레임이 아닌 것은 하드웨어로 다 필터링이 된다. 그래서 EtherCAT 칩에 100% 멜웨어를 보낸다 하더라도 어떤 일도 벌어지지 않는다.

또 다른 Sub Device를 통해서 공격이 가능한가? Main Device에 해당되는 디바이스를 해킹하지 않는다면 어떤 일도 벌어지지 않는다. 만약에 펌웨어 자체가 사실상 뚫렸다고 해도 유저포트를 통해서 Sub Device 변경이 가능한지 물어볼 수 있는데, 사실 호스트 CPU 같은 경우 프로세스 데이터 구성 레지스터를 바꿀 수가 없다. 읽기밖에 되지 않기 때문에 이것은 단지 Main Device 쪽에서 즉, 컨트롤러에서만 할 수 있는 것이고, 이 Sub Device 하드웨어는 다른 데이터에 대한 접근을 확보하지 못한다. 이론상으로는 물론 엄청나게 위험한 EtherCAT을 개발할 수는 있다. 이것은 가능하긴 하다. 하지만 이것은 너무나 많은 비용을 수반할 뿐 아니라, 또 물리적으로 접근을 해야 된다. 따라서 공격의 가능성은 정말로 낮다. 정말로 비효율적이기 때문이다.

사이버복원력법에 대응하기 위해 ETG가 회원사들을 어떻게 지원하나?

그렇다면, 사이버복원력법에 대응하기 위해 ETG가 회원사들을 어떻게 지원하나?

EtherCAT은 상당히 강건하다. 그런데 이것으로 충분하다고 할 수는 없다. 적절한 문서화 작업도 필요할 것이고, TUV 및 다른 기구와도 이 부분에 대해서 설득을 하는 작업이 필요하다. 그렇기 때문에 이 부분에 대해서 위험평가 가이드라인을 현재 구성하고 있고, 몇 가지 시스템을 바탕으로 해서 고객사들이 양식처럼 활용할 수 있도록 준비를 하고 있다. 위험분석을 어떻게 했고 결과물이 어떻게 되었는지에 대한 지침을 마련하고 있고, EtherCAT 네트워크를 핸들링하는데 있어서도 지침을 마련할 예정이다. 이 부분에 대해서 인증기구로부터 인증받는 것이 중요하다. 즉 인증기구가 승인을 하는 것이 중요하다. 여기에 대한 지원을 하고, 그외에도 표준관련위원회와도 적극적으로 함께 하고 있는데 이 부분은 아직은 진행 중인 작업이다.

정리를 하자면 CRA 사이버복원력법 관련된 표준화작업은 이제 막 시작이 됐다. 또 IEC 62443은 좋은 시작이지만 오해해서는 안 된다.

EtherCAT의 명확하게 구조화된 아키텍처는 공격 표면을 크게 줄이며, 고유 기술 기능은 매우 우수한 사이버 보호 기능을 제공한다. 이런 아키텍처 덕분에 사실 상당부분이 보호가 되어 있다. 이 기술을 통해서 이미 사이버보호가 상당히 잘 되어있고, ETG는 회원사들이 요건을 충족하는데 사용할 수 있는 자료작업을 하고 있다. 최고의 우선순위를 두고 현재 지침작업을 하고 있다.

또, ETG는 전 세계에 포진되어 있다. 모든 회원사들이 EtherCAT을 구현하고 널리 활용을 할 수 있도록 지원 네트워크를 가지고 있다.

Martin 협회장에 이어 ETG Office Korea 정명오 부장이 한국에서의 ETG 활동에 대한 발표를 진행했다.

2025년 5월 15일 기준으로 ETG 한국회원사는 553개 사다.

지난 3월말 EtherCAT International Technology Week(ITW)를 온라인으로 진행했으며, 작년 하반기와 올해 초에는 EtherCAT Plug Fests, EtherCAT Training, ETG Safety over EtherCAT Seminar, EtherCAT Roadshow 등을 진행했다. 이외에도 EtherCAT Training을 Beckhoff Korea 교육센터에서 진행하고 있다.

한편, 이번 행사에서는 어큐시스에서 중앙집중식 모션 컨트롤러 대비 EtherCAT 기반 모션 제어기의 실제 적용 이유 및 장점을 주제로 발표를 진행한 외에도, 전북대학교에서 Implementation of EtherCAT MainDevice on STM32, 삼성전자에서 반도체 부대설비(Pump, Chiller)의 EtherCAT 통신을 통한 표준화 진행을 주제로 발표를 진행했다.

![[인터뷰] (주)인터엑스, 제조업 현장 혁신 위한 통합 AI 솔루션](https://file.yeogie.com/img.news/202509/sm/RVyNGqfEzL.jpg)